(relaunch) News that I was reading/talking about in 2023

Find below the topics and news I took care about while trying to follow things that go on in the world while I was not looking.

Neue TLD .zip bietet gutes Phishing

Google bietet seit kurzem die Möglichkeit sie Domains mit der Endung .zip zu registrieren.

Das wird nicht nur von legitimen Akteuren genutzt. Wie bei solchen Toplevel Domains üblich gibt es auch jede Menge Schattengestalten die dies für ihre Geschäfte (meist Phising) nutzen.

Einen kleinen Einblick bietet dieser Link der einen Auszug aus den aktuell registrierten TLDs zeigt.

MS Sharepoint scant PW-gesicherte Archive

Wie aus einem Blog von Andrew Brandt zu erfahren war, scant MS Sharepoint wohl ebenfalls kennwortgesicherte Archive auf Malware.

Im weiteren Threat ist zu lesen, dass MS sich wohl einer Passwortliste und in Mails übermittelte Kennwörter bedient, um den Inhalt der Archive zu scannen.

HP LaserJet CVE-2023-27971 CVSS 8.8 privilege elevation

wie hp schreibt, gibt es bei (wenigstens) der nachfolgenden Modellen ein größeres Problem wodurch Rechte auf dem Gerät ausgeweitet werden können. Als Fix bleibt wohl nur ein Update der Firmware.

Ein adHoc-Prüfung gab keinerlei Findings bei FI-TS.

| Product Name | Model Number | Updated Firmware Version |

HP Color LaserJet MFP M478-M479 series | W1A75A, W1A76A, W1A77A, W1A81A, W1A82A, W1A79A, W1A80A, W1A78A | 002_2310A or higher |

HP Color LaserJet Pro M453-M454 series | W1Y40A, W1Y41A, W1Y46A, W1Y47A, W1Y44A, W1Y45A, W1Y43A | 002_2310A or higher |

HP LaserJet Pro M304-M305 Printer series | W1A66A, W1A46A, W1A47A, W1A48A | 002_2310A or higher |

HP LaserJet Pro M404-M405 Printer series | W1A51A, W1A53A, W1A56A, W1A63A, W1A52A, 93M22A, W1A58A, W1A59A, W1A60A, W1A57A | 002_2310A or higher |

HP LaserJet Pro MFP M428-M429 f series | W1A29A, W1A32A, W1A30A, W1A38A, W1A34A, W1A35A | 002_2310A or higher |

HP LaserJet Pro MFP M428-M429 series | W1A28A, W1A31A, W1A33A | 002_2310A or higher |

Quelle: HP Support Seite

Heute "World Password Day"

Jeden ersten Donnerstag im May ist der "Welt Passwort Tag", so wie heute am 04.05.23 auch.

Auch wenn heute schon Techniken existieren die klassischen Passworte abzulösen, haben wir noch immer mit jeder Menge davon zu tun.

Durch Nutzung von Password-Safes etc. hat sich die Lage sicherlich verbessert jedoch sehe ich in meinem privaten Umfeld noch immer die Nutzung von sehr unsicheren Kennwörtern.

Da stellt sich natürlich die Frage, wie ein sicheres Kennwort aussieht und wie man sich das merken soll? Nun, schon vor Jahren habe ich dazu Gedanken publiziert (Quelle).

Letztendlich zeichnet sich ein gutes Password durch seine Länge aus. Nutzen Sie einen (möglichst) unlogischen Satz als Kennwort.

Beispielsweise "MeineWebseitehat4arme##"

- Lang (>12 Zeichen), damit ein Bruteforce-Angriff möglichst lange dauert.

- Unlogisch, damit eine Dictionary-Attacke keinen Erfolg hat

Natürlich ist das kein Garant für ein unknackbares Kennwort aber es erhöht doch den Aufwand für einen Angreifer enorm es maschinell zu "knacken."

PentestGPT - AI supported pentesting

Ein "early stage" PoC von GreyDGL zeigt wie mittels ChatGPT-Unterstützung ein Pentest unterstützt werden kann. Also die Interpretationen der jeweiligen Ergebnisse von der AI erledigt werden.

Ein "early stage" PoC von GreyDGL zeigt wie mittels ChatGPT-Unterstützung ein Pentest unterstützt werden kann. Also die Interpretationen der jeweiligen Ergebnisse von der AI erledigt werden.

Wer also kein Problem damit hat seine Daten an openAI zu senden, kann sich hiermit viel Zeit sparen.

Intel schmilzt noch immer

Wie Marc Stöckel von Tarnkappe schreibt, ist es einer Forschergruppe gelungen einen weiteren Seitenkanalangriff auf Intel-CPUs aufzudecken. Da ja das "Meltdown-Problem" in Hardware "gegossen" ist, werden uns derartige Veröffentlichungen noch eine ganze Weile begleiten. Das Positive an der aktuellen Entdeckung ist jedoch, dass sich der Angriff alles andere als einfach gestaltet.

“Dieser Timing-Angriff stützt sich auf andere transiente Ausführungsangriffe, um einen realen Angriff aufzubauen, und er kann leicht durch Rauschen gestört werden. Dennoch handelt es sich um einen neuen Seitenkanalangriff, der eine weitere Erforschung wert ist. Dieser Angriff kann Einblicke in neue Angriffe auf die Mikroarchitektur geben und einen neuen Weg zur Entwicklung von Seitenkanalangriffen in Cache-Seitenkanal-resistenten CPUs eröffnen.”

ForschungsberichtBitmarck - IT-Dienstleister der Krankenkassen (wieder) gehackt

Wie Bitmarck auf seinen temporären Website schreibt, hat man dort eine Cyberattacke identifiziert und daraufhin die Systeme vom Netz genommen.

Was ist passiert?

BITMARCK hat eine Cyberattacke identifiziert und über unsere Frühwarnsysteme einen Angriff auf BITMARCK-interne Systeme gemeldet. Im Rahmen unserer Sicherheitsprotokolls hat BITMARCK seine Kunden- und interne Systeme im Anschluss kontrolliert vom Netz genommen. Die zuständigen Behörden wurden über den Vorfall informiert. Unsere Analysen, die wir mit externen Experten vornehmen, konnten bisher keine Datenabflüsse festzustellen. Die Abschaltung, Analyse und Wiederinbetriebnahme erfolgen entsprechend der allseits abgestimmten Sicherheitsrichtlinien von BITMARCK.

Sind Kunden- oder Versicherten-Daten abgeflossen?

Nein, es hat nach aktuellem Kenntnisstand keinen Abfluss von Daten gegeben, weder bei BITMARCK noch bei Kunden oder Versicherten. Die Sicherheit unserer Kunden- und Versichertendaten hatte und hat sowohl bei der Abwehr des Angriffs als auch bei der Wiederinbetriebnahme unserer Systeme höchste Priorität.

Inwiefern sind die Daten der elektronischen Patientenakte (ePA) betroffen?

Die in der ePA hinterlegten Daten waren und sind durch den Angriff zu keiner Zeit gefährdet. BITMARCK hat gemäß gematik-Spezifikationen keinen Zugriff auf sich in der ePA befindliche Daten.

Wie wirken sich die Sicherheitsmaßnahmen aus?

Gesetzliche Krankenversicherungen, die ihre IT bei BITMARCK betreiben lassen, sind von den Präventivmaßnahmen in unterschiedlicher Weise betroffen. Im Zuge dieser Maßnahmen kommt es bei den Kunden, insbesondere gesetzlichen Krankenversicherungen sowie bei BITMARCK selbst allerdings zu erheblichen technischen Störungen und zu großen Einschränkungen im Tagesgeschäft. Speziell die Betreuung der Versicherten ist in punkto Erreichbarkeit, Beratung und Service stark eingeschränkt – davon ist auch der Datenaustausch betroffen.

Nordrhein-Westfalen und das Abitur

Wie sicherlich aus der Presse schon erfahren, hatten überlastete Server wohl eine gravierende Panne beim Abitur ausgelöst. Letztendlich mussten die Klausuren in Biologie, Chemie, Ernährungslehre, Informatik, Physik sowie Technik (Grund- und Leistungskurs) verschoben werden.

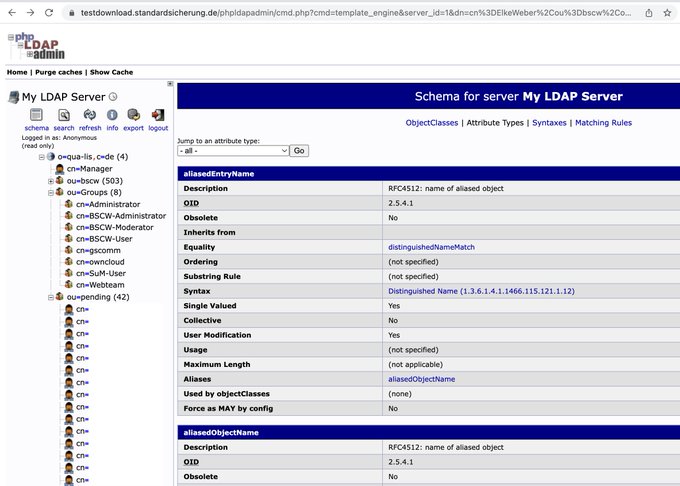

Was aber weniger "laut" in der Presse zu vernehmen war, ist die Tatsache dass das komplette AD offen verfügbar war. (Wie Lilith Wittman auf Twitter schreibt.

Was aber weniger "laut" in der Presse zu vernehmen war, ist die Tatsache dass das komplette AD offen verfügbar war. (Wie Lilith Wittman auf Twitter schreibt.

"Das waren mehr als 500 - nämlich euer ganzes Active Directory - >16000 User mit Namen, E-Mails und Jobs - und das hat einige andere interessante Sicherheitslücken eröffnet. zB Account-Takeovers von E-Mail-Adressen, bei denen Domains nicht mehr existierten."

Ransomware Angriff auf NCR

Wie NCR auf seiner Status-Seite schreibt, wurde die Firma am 13.4.23 Opfer einer Ransom-Attacke was zu einem kompletten Ausfall eines Datacenters geführt hat.

"On April 13, NCR determined that a single data center outage that is impacting some functionality for a subset of its commerce customers was caused by a cyber ransomware incident. Upon such determination, NCR immediately started contacting customers, enacted its cybersecurity protocol and engaged outside experts to contain the incident and begin the recovery process. The investigation into the incident includes NCR experts, external forensic cybersecurity experts and federal law enforcement."

BSI Warnung ntp 4.2.8p15

Das BSI hat am Mittwoch (12.4.23) eine Warnung bzgl. einer ntp-Version ausgesprochen.

Im weiteren Verlauf und Analysen durch die Community wurde jedoch klar, dass sich die Gefahr weitaus geringer darstellt. Kurz und knapp, nur beim Einsatz eines "Trimble Palisade GPS-Empfängers" kommt es zu einem "kleinen" Treiberproblem. Wie heise.de schön zusammenfasst.

Ungeachtet haben wir natürlich bereits die Betroffenheit unserer Systeme geprüft und adäquate Maßnahmen ergriffen.

Analyse des VulkanFiles Leaks

SEKOIA.IO hat in einem ausführlichen Blog-Artikel die sog. VulkanFiles analysiert. Diese Dateien sind aus einem der letzten Leaks und beschreiben ein offensives Cyber Project des Russischen Verteidigungs-Ministerium aus den Jahren 2016-2019.

"Conclusion

Exfiltrated Vulkan documents provided insights into two different information systems supposedly designed for Russian military intelligence services. If Scan-AS, a tool used to map and prepare operations on advisory networks, is relatively common and expected, Amezit particularly caught SEKOIA.IO analysts’ attention.

Amezit global system gathers infrastructure control features – communications interception, analysis and modification – and information level control features – internet monitoring and automated content creation. In this sense, Amezit is an illustration of the Russian information warfare doctrine, a concept which looks for strategic gains through the combination of offensive cyber operations, electronic warfare, psychological operations, and information operations."

3CX VoIP-Client kompromittiert

Das BSI warnt vor einer kompromittierten Version des beliebten VoIP-Clients.

"Am 29. März 2023 berichteten verschiedene Quellen darüber, dass sich eine kompromittierte Fassung des Voice over IP (VOIP)-Clients 3CX Desktop App im Umlauf befinde. Die Software ist zwar durch den Hersteller signiert, enthält jedoch schadhafte Elemente, die der Funktion eines Trojaners entsprechen. Grund dafür ist eine manipulierte DLL-Datei."

Azure Active Directory ermöglichte Datenklau bei Office365-Kunden

heise.de Berichtet über eine Publikation der Sicherheitsfirma Wiz, wonach es möglich war durch eine SEO-Manipulation Zugriff auf interne Administrationswerkzeuge der Bing-Suchmaschine zu gelangen.

"Über manipulierte Suchergebnisse in Microsofts Suchmaschine Bing konnte ein Sicherheitsforscher eigene Ergebnisse ganz oben in der Liste platzieren und mit Schadcode versehen. Der hätte dann zum Beispiel Zugangscookies von angemeldeten Office365-Kunden stehlen können.

Microsoft bietet das Azure Active Directory als Cloud-Dienst für Kunden an, nutzt das System jedoch auch für interne Dienste zum Identitätsmanagement. Der Forscher erlangte mit seinem Azure-AD-Nutzer durch eine Fehlkonfiguration Zugriff auf interne Administrationswerkzeuge für die Bing-Suchmaschine und konnte dort dann weitgehend frei schalten und walten."

GPT4ALL - ein lokales chatGPT

Welche Möglichkeiten sich durch ein lokales, selbst gehostetes chatGPT Klone ergeben, ist sicherlich nur der persönlichen Phantasie geschuldet. Jedoch zeigt nomic-ai in seinem Repository wie eine lokale Instanz zu betreiben wäre. - Definitiv ein Tag "Play-Time" wert, dies als PoC aufzusetzen.

GCHQ: CyberChef Ver. 10 released

Der britische Geheimdienst (GCHQ) hat eine neue Version 10 des CyberChef Tools veröffentlicht die verschiedene Konstelationen vereinfachen.

Der britische Geheimdienst (GCHQ) hat eine neue Version 10 des CyberChef Tools veröffentlicht die verschiedene Konstelationen vereinfachen.

CyberChef v10 führt eine Reihe neuer Funktionen in den Eingabe- und Ausgabefenstern ein:

- Statusleisten, die Statistiken und Optionen in Bezug auf die Daten anzeigen Auswahl der Zeichenkodierung, um explizit festzulegen, wie Eingabedaten kodiert und Ausgabedaten dekodiert werden sollen

- Auswahl des Trennzeichens für das Zeilenende zur Verbesserung der Datenintegrität

- Darstellung von nicht druckbaren Zeichen, um sicherzustellen, dass Sie immer genau wissen, womit Sie arbeiten

- Verbessertes Laden von Dateien, so dass Sie jede Datei, die Sie in das Tool laden, bearbeiten können

- Eine Reihe von modernen Editor-Funktionen wie rechteckige Auswahlen, Klammerabgleich und Auswahlabgleich

Darüber hinaus wurde eine neue kontextbezogene Hilfefunktion hinzugefügt, die durch Drücken von F1 aktiviert wird, während Sie den Mauszeiger über eine Funktion bewegen, über die Sie mehr erfahren möchten.

CISA: MS Cloud Secuity "untitled goose"

Die CISA veröffentlich ein Tool (Untitled Goose) auf GitHUB um maliziöse Aktivitäten in der MS Cloud zu erkennen. - Ein definitives "must try" als Erweiterung der bestehenden Could Monitoring Plattform.

"Untitled Goose Tool is a robust and flexible hunt and incident response tool that adds novel authentication and data gathering methods in order to run a full investigation against a customer’s Azure Active Directory (AzureAD), Azure, and M365 environments. Untitled Goose Tool gathers additional telemetry from Microsoft Defender for Endpoint (MDE) and Defender for Internet of Things (IoT) (D4IoT)."

Mastodon: Datenleck

Wie Mastodon.social am 16.3.23 schreibt, hat man am 24.2.23 dort festegestellt, das ein fehlerhaft konfigurierter S3-Bucket zu einer möglichen Datenabwanderung führte, wenn User vorher Datenexporte durch Dritte beauftragt haben.

Die Konfiguration wurden innerhalb von nur 30 Minuten korrigiert, jedoch soll die Fehlkonfiguration seit dem 2.2.23 existiert haben.

PoC: Microsoft Outlook vulnerability for Windows (CVE-2023-23397)

Bleepingcomputer schreibt in einem Artikel, wie mittels einer modifizierten Kalendereinladung der HASH des Benutzers an einen Angreifer übermittelt werden kann. Diese Hash kann dann wiederum für eine Replay-Attacke genutzt werden.

Microsoft hat hierzu am 14.03.2023 ein entsprechendes CVE (CVE-2023-23397) veröffentlicht:

"External attackers could send specially crafted emails that will cause a connection from the victim to an external UNC location of attackers' control. This will leak the Net-NTLMv2 hash of the victim to the attacker who can then relay this to another service and authenticate as the victim."

filescan.io, eine weitere öffentliche Sandbox

filescan.io ist eine weitere Sandbox dir den Upload von bis zu 100MB Dateien erlaubt.

Wie immer gilt jedoch, keine sensiblen Daten hoch laden und bedenken, dass eine durch den Upload bedingte Publizieren auch einem Angreifer die Information gibt, dass "seine" Malware erfolgreich bei seinem Ziel angekommen ist. ;-)

CISA veröffentlicht Hintergrundartikel zu Lockbit 3.0

Die Cybersecurity & Infrastructure Security Agency" veröffentlicht einen lesenswerten Artikel über die Hintergründe und Funktionsweise der Lockbit 3.0 Gruppe. Eine sehr gute Darstellung der Arbeitsweise des Ransom Geschäftes.

Kaspersky veröffentlicht neuen Decryptor für Conti Ransom

Aus den Leak des Sourcodes von Conti in 2022 wurden die Ergebnisse der Analyse in einem neue Decryptor etabliert. Der Decryptor kann auf der "Free Ransomware Decryptors" Seite heruntergeladen werden.

Get the hash although the Defender Credential Guard is active

Oliver Lyak wrote a scarry post at medium.com on how to get the hash from memory although the Windows defender protects it.

bypassing asymetric client side encryption

medium.com if offering a writing by Sourav Kalal on how to bypass an asymetric client side encryption using, chrome, burp and PyCrypt.

"The only possible solution I was able to figure out was using the Chrome override feature with PyCript configured in Burp Suite. The Chrome browser allows us to edit the JavaScript file and load the JavaScript file from the local system. We can use it to modify our application JavaScript file to send a plain text request instead of an encrypted request."

Building a chatbot based on you personal documents

For those that can't resist providing personal information to an outside storage, medium.com offers an article on how to feed CPT3.5 with your personla documents and have them computed to chat about it with the AI.

A parts bin for satellite enumeration

Although hackaday calls this artikel a bin for satellite "hacking", I'd rather go for satellite enumeration, as others would not be legal.

Hence this is for educational purpose only to see some cool gadgets and ideas to enumerate satelite communication.

Remcos RAT

In an article about a RAT, DarkReading writes how a (quite) old method is used to bypass UAC. So called mock directories are used. A corresponding "basics article" is also linked. You should definitely read it to check the SIEM for such patterns of "shadow directories"

Die Welt sieht nach Deutschland: Razzien gegen DoppelPaymer in NRW

Nicht nur heise berichtet über eine erfolgte Razzia gegen vermeintliche Beteiligte der DoppelPaymer Ransom-Gruppe in NRW und in der Ukraine.

Ob die fehlende Erreichbarkeit der PayWall von DoppelPayme r damit zusammen hängt ist jedoch unklar.

r damit zusammen hängt ist jedoch unklar.

AI generiert polymorphe Malware

Hays beschreibt in einem Blogpost "BlackMamba", wie AI für die Generierung von polymorphe Malware genutzt werden kann.

Da bei dieser Form (polymorph) die Malware sich bei jedem Aufruf verändert, haben AV und EDR Systeme so gut wie keine Chance das Artefakt als Malware zu erkennen. Eine zu prüfende Methode mittels ML auf das reine Verhalten des Artefakts zu schließen bleibt jedoch als etwaige Möglichkeit offen.

Employees Are Feeding Sensitive Biz Data to ChatGPT, Raising Security Fears

Bedenke IMMER, was Du in das Netz postest. So verlockend die KI-Möglichkeiten auch immer sein mögen, letztendlich sendest Du mit jeder Frage ja auch Informationen an eine Dir unbekannte Quelle.

Auch Darkreading mahnt in seinem Artikel hier zur Forsicht.

Jahrelanger Breach bei GoDaddy

Wie GoDaddy in seinem Bericht der amerikanischen Behörde gegenüber zugeben musste, hatte der viel genutzte Domain-Provider jahrelang Angreifer in seinen Systemen, die er nicht aussperren konnte.

"As described in its 10K filing for 2022, released Feb. 16, the company has been breached once every year since 2020 by the same set of cyberattackers, with the latest occurring just last December. It's worth also mentioning that the company has been the subject of earlier cyber incursions as well. The consequences to GoDaddy are one thing, but, more notably, the breaches have led to data compromises for more than 1 million of the company's users."

ntv: Hacker spähen Stadtwerke Karlsruhe aus

Wie sogar ntv berichtet, sind die Stadtwerke Karlsruhe ziel einer Kompromittierung geworden,

"Die Daten zeigen demnach, dass Angreifer am 1. Februar erfolgreich in den Rechner eines hochrangigen Mitarbeiters der Stadtwerke eingedrungen seien und stundenlang professionell die Systeme ausforschten. Offenbar handelte es sich um Vorbereitungen für einen Ransomware-Angriff. Das ist Schadsoftware, mit der Kriminelle den Nutzern den Zugriff auf ihre eigenen Daten verwehren und Computersysteme unbrauchbar machen. Die Hacker stellen im Anschluss dann meist Lösegeldforderungen"

Google plant eine Alternative zu ChatGPT

Google plant eine Alternative zum bekannten ChatGPT als eigene Lösung. Das unter dem Codewort "Bard" laufende Projekt bedient sich dem Language Model for Dialogue Applications (LaMDA).

"Bard seeks to combine the breadth of the world’s knowledge with the power, intelligence and creativity of our large language models. It draws on information from the web to provide fresh, high-quality responses. Bard can be an outlet for creativity, and a launchpad for curiosity, helping you to explain new discoveries from NASA’s James Webb Space Telescope to a 9-year-old, or learn more about the best strikers in football right now, and then get drills to build your skills."

Lastpass wurde über Privat-PC eines Entwicklers kompromittiert

Wie LastPass über seine News mitteilt, wurde der zweite Incident durch die Kompromittierung eines Privatrechners eines Entwicklers möglich. Ein gutes Beispiel, wie uns das HomeOffice in diesen Zeiten "in den Rücken fallen" kann. Letztendlich wieder ein gutes Beispiel für die Notwendigkeit der "Cyber-Hygiene" im gesamten Tätigkeitsfeld der IT.

ESXARG eine LinuxMalware

(Nicht nur) Bleepingcomputer beschreibt eine der relativ seltenen Linux-Malware Variante.

In der beschriebenen ESXARG-Malware wird ein Vorgehen beschrieben bei dem ungesicherte ESXi-Webkonsolen (min in der Version 6.x) verwundbar sind. Der Indikator für eine direkte Verwundbarkeit ist der Zugriff auf Port 427. Die dann hinterlassenen und entwendeten Daten lassen, nebst der Verschlüsselung von VMDK-Files ab einer best. Größe, letztendlich nur eine Neuinstallation aus einem "sauberen" Backup zu.

Nebenbei bemerkt, ist der Patch der diese Verwundbarkeit gelöst hätte, bereits seit mehr als einem Jahr verfügbar.

Das Department of Justice hat Hive "auseinander genommen"

“Last night, the Justice Department dismantled an international ransomware network responsible for extorting and attempting to extort hundreds of millions of dollars from victims in the United States and around the world,” said Attorney General Merrick B. Garland. “Cybercrime is a constantly evolving threat. But as I have said before, the Justice Department will spare no resource to identify and bring to justice, anyone, anywhere, who targets the United States with a ransomware attack. We will continue to work both to prevent these attacks and to provide support to victims who have been targeted. And together with our international partners, we will continue to disrupt the criminal networks that deploy these attacks.”

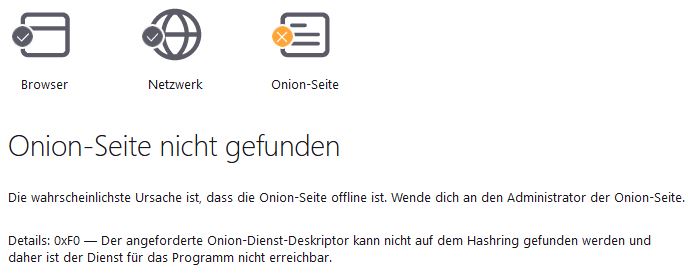

Das Department of Justice hat die Ransomgruppe Hive zerschlagen. Die fehlende Erreichbarkeit der entsprechenden .onion-Seite zeigt aktuell die an der Aktion beteiligten Instanzen. Also wieder eine Gruppe weniger. Aber noch viel zu tun. ;-)

Hive zerschlagen. Die fehlende Erreichbarkeit der entsprechenden .onion-Seite zeigt aktuell die an der Aktion beteiligten Instanzen. Also wieder eine Gruppe weniger. Aber noch viel zu tun. ;-)

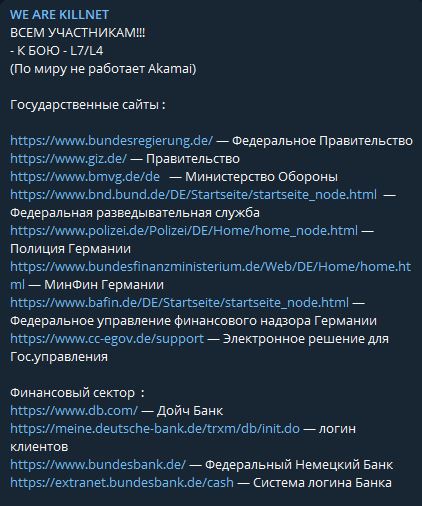

KillNET ruft zum Angriff gegen Deutschland

Die Prorussische Gruppe Killnet ruft das Kollektiv in Telegram zum Kampf gegen Deutschland auf. Als besondere Ziele werden diverse URL's publiziert die für div. Angriffe genutzt werden sollen.

Der übersetzte Text lautet:

"ALLE TEILNEHMER!!!

- ZUM KAMPF - L7/L4

(Akamai funktioniert nicht auf der ganzen Welt)

Webseiten der Regierung:

https://www.bundesregierung.de/ - Bundesregierung

https://www.giz.de/ - Regierung

https://www.bmvg.de/de - Verteidigungsministerium

https://www.bnd.bund.de/DE/Startseite/startseite_node.html - Bundesnachrichtendienst

https://www.polizei.de/Polizei/DE/Home/home_node.html - Deutsche Polizei

https://www.bundesfinanzministerium.de/Web/DE/Home/home.html - Bundesministerium der Finanzen

https://www.bafin.de/DE/Startseite/startseite_node.html - Bundesanstalt für Finanzdienstleistungsaufsicht

https://www.cc-egov.de/support - Elektronische Lösung für die öffentliche Verwaltung

Finanzsektor :

https://www.db.com/ — Deutsche Bank

https://meine.deutsche-bank.de/trxm/db/init.do - Kundenlogin

https://www.bundesbank.de/ - Deutsche Bundesbank

https://extranet.bundesbank.de/cash – Bank-Login-System

Die größten Flughäfen Deutschlands:

https://ber.berlin-airport.de/de.html - Berlin(Cloudfront)

https://www.munich-airport.de/ - München

https://www.dus.com/de-de - Düsseldorf

https://www.hahn-airport.de/en/home - Frankfurt

https://www.flughafen-stuttgart.de/ - Stuttgart

https://www.hamburg-airport.de/de - Hamburg

https://www.mdf-ag.com/ - Dresden

https://www.koeln-bonn-airport.de/ - Köln

https://www.airport-nuernberg.de/ – Nürnberg

Webseiten der Regierung:

https://www.bundesregierung.de/ - Bundesregierung

https://www.giz.de/ - Regierung

https://www.bmvg.de/de - Verteidigungsministerium

https://www.bnd.bund.de/DE/Startseite/startseite_node.html - Bundesnachrichtendienst

https://www.polizei.de/Polizei/DE/Home/home_node.html - Deutsche Polizei

https://www.bundesfinanzministerium.de/Web/DE/Home/home.html - Bundesministerium der Finanzen

https://www.bafin.de/DE/Startseite/startseite_node.html - Bundesanstalt für Finanzdienstleistungsaufsicht

https://www.cc-egov.de/support - Elektronische Lösung für die öffentliche Verwaltung

https://www.bmwk.de/Navigation/DE/Home/home.html - Deutsches Wirtschaftsministerium

https://www.bka.de/DE/Home/home_node.html - Bundeskriminalamt

Finanzsektor :

https://www.db.com/ — Deutsche Bank

https://meine.deutsche-bank.de/trxm/db/init.do - Kundenlogin

https://www.bundesbank.de/ - Deutsche Bundesbank

https://extranet.bundesbank.de/cash – Bank-Login-System

Die größten Flughäfen Deutschlands:

https://ber.berlin-airport.de/de.html - Berlin(Cloudfront)

https://www.munich-airport.de/ - München

https://www.dus.com/de-de - Düsseldorf

https://www.hahn-airport.de/en/home - Frankfurt

https://www.flughafen-stuttgart.de/ - Stuttgart

https://www.hamburg-airport.de/de - Hamburg

https://www.mdf-ag.com/ - Dresden

https://www.koeln-bonn-airport.de/ - Köln

https://www.airport-nuernberg.de/ – Nürnberg

https://airport-weeze.com/ - Visualisierung

https://www.hannover-airport.de/informationen-fuer-fluggaeste-und-besucher - Hannover

https://www.dortmund-airport.de/ -Dortmund

https://www.flughafen-sylt.de/ - Sylt

https://www.baden-airpark.de/ - Baden-Baden

https://www.kassel-airport.de/ - Kassel

https://www.flughafen-luebeck.de/ – Lübeck

https://www.flughafen-saarbruecken.de/ - Saarbrücken

https://www.flughafen-erfurt-weimar.de/ -Weimar

KILLNET

Proof of Concept for arbitrary file delete/write in Sysmon (CVE-2022-41120/CVE-2022-44704)

Filip schreibt über eine Schwachstelle in Sysmon die für Datei schreib- und lösch-Funktion ausgenutzt werden kann.

"In my PoC I have chained arbitrary file delete/write to first delete setup information file of printer driver and then write modified .INF file (as spooler service is enabled by default and low privilege users can re-install printer drivers on windows clients). Setup information files can be abused to perform all kind of operations such service creation, registry modification, file copy etc. I choose to copy some of printer default DLL's in c:\windows\system32 and set permissions on it so that low privilege users can modify it, this is done using CopyFiles directive (https://learn.microsoft.com/en-us/windows-hardware/drivers/install/inf-copyfiles-directive). Once file is copied it is overwritten with DLL that will spawn elevated cmd.exe process. It is possible to abuse just arbitrary file delete for LPE by abusing windows installer behavior (trick found by @KLINIX5 and is documented by ZDI here https://www.zerodayinitiative.com/blog/2022/3/16/abusing-arbitrary-file-deletes-to-escalate-privilege-and-other-great-tricks)."

darkgrue hat ein cooles Projekt dokumentiert. Genau das Richtige für den kleinen Hardware-Nerd.

darkgrue hat ein cooles Projekt dokumentiert. Genau das Richtige für den kleinen Hardware-Nerd.

"This is the basic documentation and model support files for a software and hardware integration project to build a transit-case-portable version of Kismet running on Offsensive Security Kali Linux (Kali Linux RaspberryPi 2 and 3) and a Raspberry Pi 3 Model B+."

Open Source Software monitoring (GitHUB)

Ich habe einen tollen OSINT-Service von OSS Insight gefunden. Der Provider stellt umfangreiche Informationen über GitHUB-Repos zu <Verfügung. Etwas Ähnliches, aber lange nicht so detailiert, mache ich mittels TruffleHog. Der Vorteil bei der OSS Insight Variante ist, dass man den Dienst nicht selbst hosten muss, sofern man mit der Speicherung seiner Aktivitäten im Netz einverstanden ist. ;-)

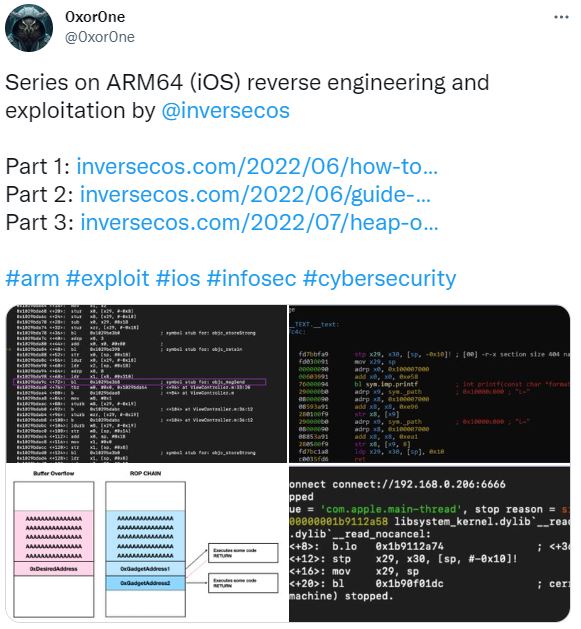

Reversing Android

0xorOne gibt dem geneigten Leser auf Twitter ein paar gute Samples und Hintergrund zu Android Samples die für die persönliche Weiterbildung von Android-Reversing genutzt werden können.

TLS mit Wireshark entschlüsseln

Ein schnell zu lesendes Dokument von comparitech, erklärt mit welchem Trick man TLS-gesicherte Verbindungen einsehen kann. - Wenigstens solange man FireFox als Browser nutzt.

NIS2: Die Richtlinie "für ein hohes gemeinsames Cybersicherheitsniveau" ist diese Woche im EU-Amtsblatt erschienen.

heise.de schreibt in seinem Artikel: "Mit dem vom EU-Parlament im November beschlossenen Gesetz gehen erweiterte Mindestvorschriften für Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit und für Meldepflichten bei Online-Attacken sowie daraus resultierenden Datenpannen einher. Eingeschlossene Betriebe mit über 250 Mitarbeitern und über zehn Millionen Euro Jahresumsatz müssen künftig gemeinsame Cybersicherheitsstandards etwa für Audits, Risikoabschätzungen, das zeitnahe Einspielen von Updates und Zertifizierungen beachten. Zuständige Behörden sind innerhalb von 24 Stunden zunächst grob über Cybersicherheitsvorfälle zu informieren. Innerhalb von drei Tagen muss ein ausführlicher Bericht mit Details folgen."

Die neue EU Regelung tritt am 16. Jan. 2023 in kraft.

Die neue EU Regelung tritt am 16. Jan. 2023 in kraft.

Cyberattacke legt Verwaltung von Potsdam lahm

golem.de schreibt, dass die Verwaltung von Potsdam wieder einer Ransom-Attacke zum Oper gefallen ist und nun offline ist. Vermutlich nicht ausreichend gepatchte Citrix-Server gaben der REVIL-Gruppe eine Zugangsmöglichkeit zu den Systemen.

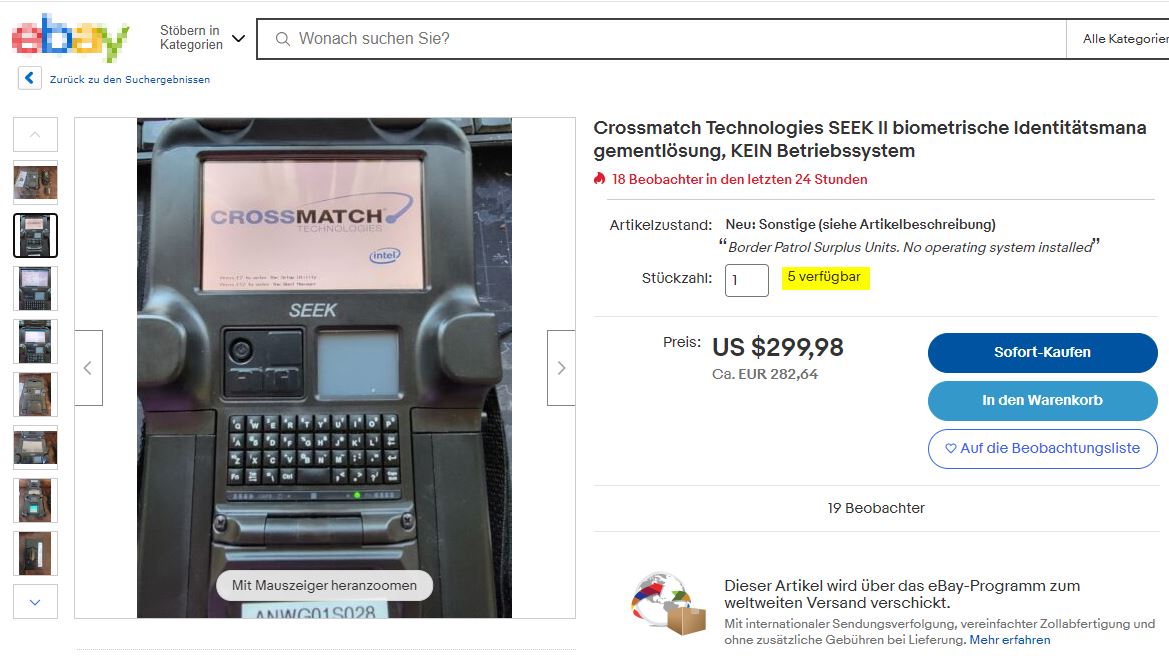

CCC erbeutet Biometrie-Datenbank des US-Militärs

Der CCC hat Altgeräte der biometrischen Erfassung der afgahnischen Bevölkerung auf online Auktionen erstanden und diese Analysiert.

"Aus technischer Sicht waren die Untersuchungen der gebrauchten Geräte geradezu langweilig: Sämtliche Datenträger waren unverschlüsselt. Als Zugangsschutz musste lediglich ein gut dokumentiertes Standardpasswort eingegeben werden. Auch bei der Datenbank handelte es sich um eine Standard-Datenbank mit Standard-Datenformaten. Sie konnte mit wenig Aufwand vollständig exportiert werden."

Eine Suche bei einem "großen Auktionsportal" heute (27.12.2022) brachte erste (unverifizierte) Ergebnisse die den CCC bestätigen.

Wie man KI-generierte Texte erkennen kann

heise.de schreibt einen guten Grundlagen-Artikel wie (ggf.) KI-generierte Texte zu erkennen sind. Da das Ganze ja noch recht neu ist, sind hier nur Ansätze erwähnt...

Ich hab vor geraumer Zeit mal ein Verfahren entwickelt welches eigentlich zum aufzeigen von DGA's gedacht ist. Dies könnte an dieser Stelle ein Ansatz zur technischen Realisierung einer Erkennung sein. ("Find random generated URLs")

heise: Fehler eher menschlich, perfekter Text von der KI

Doch in Wirklichkeit sind von Menschen geschriebene Texte eher voller Tippfehler bei gleichzeitig hoher Variabilität. Sie enthalten oft verschiedene Stile und Slangbegriffe. "Sprachmodelle generieren hingegen sehr, sehr selten Tippfehler. Sie sind viel besser darin, perfekte Texte zu generieren", sagt Ippolito. Und: "Ein Tippfehler im Text ist eigentlich ein sehr guter Indikator dafür, dass er von Menschen geschrieben wurde."

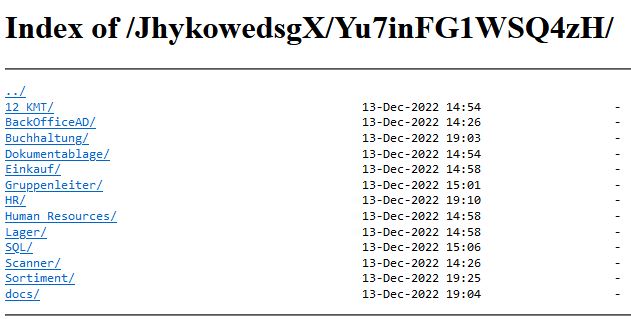

Schweizer Gesundheitsdaten veröffentlicht

Vice Society hat Daten des größten Schweizer Gesundheitsdienstleisters veröffentlicht.

"Publicare mit Sitz in Oberrohrdorf (AG) ist laut eigenen Angaben die "schweizweit grösste Lieferantin und Dienstleisterin von medizinischen Hilfsmitteln in den Bereichen Inkontinenz, Stoma- und Tracheostoma-Versorgung sowie zur Wundbehandlung". Hier arbeitet Publicare mit medizinischen Fachpersonen, Krankenkassen und Organisationen wie Spitex zusammen."

xu66gzit6zp22qvixpenlxu2ok7vzrpqvgkuupkiukpz47va47ewbwad.[onion]/JhykowedsgX/Yu7inFG1WSQ4zH/

xu66gzit6zp22qvixpenlxu2ok7vzrpqvgkuupkiukpz47va47ewbwad.[onion]/JhykowedsgX/Yu7inFG1WSQ4zH/

ClamAV Ver. 1.0.0.´LTS

ClamAV ist in der neuen Version 1.0.0 erschienen.

Die Liste der Neuerungen und fixes ist letztendlich viel zu lang um sie hier zu listen. Also bitte schaut euch die Liste hier selbst an. ;-)

Aber bedenkt die üblichen "Features" von .0-Versionen.

Wird "VeRA" zum Datenschutz-Albtraum?

heise.de schreibt über "Gotham" von Palatir das zukünftig auch in Bayern zum Einsatz kommen soll. Das verfahrensübergreifende Recherche- und Analysesystem (veRA) genannt entspricht defacto einem US Produkt.

"Es gibt genau eine Firma, auf die diese Anforderungen zutreffen", sagt die Linken-Bundestagsabgeordnete Anke Domscheit-Berg, Obfrau des Ausschusses für netzpolitische Themen. "Es ist ein offenes Geheimnis: Das ist Palantir auf den Leib geschnitten." Die wie die sehenden Steine aus der "Herr der Ringe"-Buchreihe genannte US-Firma wurde bei ihrer Gründung durch den Auslandsgeheimdienst CIA finanziert. Das Unternehmen arbeitet heute unter anderem für das Pentagon. Europol benutzt Palantirs Big-Data-Software "Gotham".

[...]

Was bei Bayerns Polizei Hoffnungen auf schnelle Ermittlungserfolge weckt, lässt bei Datenschützern die Alarmglocken läuten. "Das ist hochproblematisch", sagt der bayerische Landesdatenschutzbeauftragte Thomas Petri. Ein Großteil der Daten, auf die Ermittler zugreifen können, werde für ganz andere Zwecke erhoben als zur Bekämpfung von Terrorismus und organisierter Kriminalität. Wenn nun ein Programm zu diesem Zweck automatisiert sämtliche Datenbanken durchsuche, würden diese Bereiche nicht mehr ausreichend getrennt, sagt Petri.

Was sich durch die elektronische Arbeitsunfähigkeitserklärung ändert

heise.de schreibt was sich ab 01.01.2023 durch die neue elektronische AU ändern wird.

heise.de schreibt was sich ab 01.01.2023 durch die neue elektronische AU ändern wird.

Das wird uns sicherlich früher oder später alle betreffen. :-)

140K NUGET, NPM, AND PYPI PACKAGES WERE USED TO SPREAD PHISHING LINKS

Checkmarx und Illustria entdeckten Anomalie im Open-Source-Ökosystem.

Über 144.000 Pakete wurden von denselben Angreifern in NuGet, NPM und PyPi veröffentlicht. Die Untersuchung ergab einen neuen Angriffsvektor - Angreifer spammen das Open-Source-Ökosystem mit Paketen zu, die Links zu Phishing-Kampagnen enthalten. Alle Pakete und die zugehörigen Benutzerkonten wurden höchstwahrscheinlich durch Automatisierung erstellt. Die Pakete haben ähnliche Projektbeschreibungen und automatisch generierte Namen. Die Bedrohungsakteure verweisen auf Einzelhandelswebseiten mit Empfehlungskennungen, um die Bedrohungsakteure mit Empfehlungsprämien zu unterstützen.

Open Source Vuln Scanner

Google stellt seinen OpenSourceScanner in der neuen Version 1.0.1 bei GitHUB zur Verfügung. Hiermit können Produkte mittels des OSV-Standards auf Schwachstellen gescannt werden.

Use OSV-Scanner to find existing vulnerabilities affecting your project's dependencies.

OSV-Scanner provides an officially supported frontend to the OSV database that connects a project’s list of dependencies with the vulnerabilities that affect them. Since the OSV.dev database is open source and distributed, it has several benefits in comparison with closed source advisory databases and scanners.

Redteam cheat sheet

Auf GitHUB habe ich ein gutes Cheat-Sheet von Jony Schats für RedTeaming gefunden. Damit lassen sich gute Gegenmaßnahmen für das Blue-Teaming ableiten.

Auf GitHUB habe ich ein gutes Cheat-Sheet von Jony Schats für RedTeaming gefunden. Damit lassen sich gute Gegenmaßnahmen für das Blue-Teaming ableiten.

WAF FW können mit JSON umgangen werden

dark reading schreibt, dass es diversen WAFs nicht möglich ist, z.B. SQL-Injections zu erkennen, wenn diese in JSON eingebunden sind.

"Web application firewalls (WAFs) from five major vendors are vulnerable to malicious requests that use the popular JavaScript Object Notation (JSON) to obfuscate database commands and escape detection.

That's according to application-security firm Claroty, whose researchers have found that WAFs produced by Amazon Web Services, Cloudflare, F5, Imperva, and Palo Alto fail to identify malicious SQL commands coded in the JSON format, allowing the forwarding of malicious requests to the back-end database. The research uncovered a fundamental mismatch: Major SQL databases understand commands written in JSON, while WAFs do not."

Microsoft Signed Drivers Being Used Maliciously

Microsoft informiert im ADV220005 über die maliziöse Signierung von Treibern. Damit werden diverse Schutzmechanismen ausgehebelt, da der Treiber, obwohl vermeintlich maliziös, als sicher eingestuft wird.

"Microsoft was recently informed that drivers certified by Microsoft’s Windows Hardware Developer Program were being used maliciously in post-exploitation activity. Microsoft has completed its investigation and determined that the activity was limited to the abuse of several developer program accounts and that no compromise has been identified. We’ve suspended the partners' seller accounts and implemented blocking detections to help protect customers from this threat.

Continental: IT-Einbruch erfolgte über heruntergeladenen Browser von Mitarbeiter

heise.de schreibt nähere Informationen zu dem Continental-Vorfall. Offensichtlich wurde durch einen heruntergeladenen und installierten Browser ein Einfallstor geschaffen um Benutzerkennungen etc. zu erlangen.

heise.de schreibt nähere Informationen zu dem Continental-Vorfall. Offensichtlich wurde durch einen heruntergeladenen und installierten Browser ein Einfallstor geschaffen um Benutzerkennungen etc. zu erlangen.

"Ein nicht autorisierter Browser, den ein einzelner Mitarbeiter aus dem Internet heruntergeladen, installiert und benutzt hat, diente angeblich als Einfallstor für den Cyberangriff auf Continental. Das berichtet das Handelsblatt unter Berufung auf ein internes Firmenvideo, in dem der IT-Sicherheitschef des Konzerns neue Details nennt. Der Mitarbeiter habe es den Cyberkriminellen der Lockbit-Gruppe damit ermöglicht, seinen Benutzeraccount und das Passwort abzugreifen, womit die in die Systeme gelangt seien. Dort hätten die Kriminellen immer wichtigere Accounts erlangt und wochenlang unbemerkt Daten abgegriffen. Warum der Browser überhaupt installiert werden konnte, sei bislang noch unklar."

Drokbk nutzt GitHUB API

Secureworks hat die Drokbk Mailware analysiert und eine interessante Speicherung der C2-Server in README's auf GitHUB extrahiert.

CryWiper: Sieht aus wie Ransom ist aber ein Wiper

dark reading schreibt in seinem Artikel von einer Kaspersky Analyse CryWiper, dass es sich nicht um eine Ransom handelt sondern letztendlich um einen Wiper.

"CryWiper is the latest attack program that appears to be ransomware but actually acts as a wiper instead. While past examples often deleted data because of a developer error, CryWiper's creator intended its functionality, according to a translation of Kaspersky's Russian analysis."

Auch die Bösewichte sind nur Menschen

Dark Reading schreibt in einem Artikel, dass Akamai herausgefunden hat, dass der Malware Autor von KmsdBot durch ein fehlendes Leerzeichen und mangels Prüfroutinen seine gesamten Bot's verloren hat. Wenig Mitgefühl von meiner Seite, aber es zeigt, dass auch auf dieser Seite der Macht "nur" Menschen sitzen.

Dark Reading schreibt in einem Artikel, dass Akamai herausgefunden hat, dass der Malware Autor von KmsdBot durch ein fehlendes Leerzeichen und mangels Prüfroutinen seine gesamten Bot's verloren hat. Wenig Mitgefühl von meiner Seite, aber es zeigt, dass auch auf dieser Seite der Macht "nur" Menschen sitzen.

EU-Staaten einigen sich auf digitale Brieftasche

golem.de schreibt in seinem Artikel über die Einigung "auf Regeln für eine persönliche digitale Brieftasche auf dem Handy".

Auch wenn noch keine konkreten Vorschläge zur Umsetzung gemacht wurden, so hat man sich (wenigstens) auf das Leistungsmerkmal "in denen sie ihre nationale digitale Identität mit den Nachweisen anderer persönlicher Attribute (z. B. Führerschein, Abschlusszeugnisse, Bankkonto usw.) verknüpfen können" verständigt.

neues Chrome mit Passkey Unterstützung

Das letzte Update von Chrome enthält die Passkey-Unterstützung mit der eine zwei-Faktor Authentisierung vereinfacht wird. Näheres und Nutzungsbeispiele gibt es auf der Blog-Seite von Chromium selbst.

Turnstile a user-friendly, privacy-preserving alternative to CAPTCHA

Cloudflare hat eine alternative zu Googles reCaptcha entwickelt und gibt diesen in der aktuellen Betaversion zur freien Nutzung aus.

Cloudflare hat eine alternative zu Googles reCaptcha entwickelt und gibt diesen in der aktuellen Betaversion zur freien Nutzung aus.

Mit "Turnstile" wird die Prüfung ob ein Mensch oder Automat den Aufruf generiert hat um einiges komfortabler und funktioniert ganz ohne Interaktion.

Aber lest selbst, was Cloudflare dazu schreibt und wo und wie es zu benutzten ist,

Kali Linux 2022.4 Release

Seit dem 6.12.2022 steht eine neue Kali-Version zur Verfügung.

Neben diversen Bugfixes gibt es Unterstützung für weitere mobile Plattformen von Nethunter und folgende neue Tools:

- bloodhound.py - A Python based ingestor for BloodHound

- certipy - Tool for Active Directory Certificate Services enumeration and abuse

- hak5-wifi-coconut - A user-space driver for USB Wi-Fi NICs and the Hak5 Wi-Fi Coconut

- ldapdomaindump - Active Directory information dumper via LDAP

- peass-ng - Privilege escalation tools for Windows and Linux/Unix* and MacOS.

- rizin-cutter - reverse engineering platform powered by rizin

USB-C ab 28. Dezember 2024 Pflicht in der EU

golem.de schreibt über eine lange ersehntes Ende diverser "Sonderlocken" einiger Hersteller bei der Vereinheitlichung der Ladestecker. - An 28.12.2024 nur noch USB-C.

Neuer Leitfaden zur Anonymisierung

heise.de berichtet, dass die Stiftung Datenschutz neue Praxisrichtlinien zur Anonymisierung persönlicher Daten veröffentlicht hat.

8.12.2022: Warntag heute erstmalig mit Cell Broadcast

iCloud bekommt mehr Ende-zu-Ende-Verschlüsselung

Apple stellt die Möglichkeit bereit, auch die Backupdaten der iCloud zu verschlüsseln. Das war bisher als Möglichkeit der Strafverfolgungsbehörden und Forensiker genutzt worden um (doch) an die Daten des Devices zu gelangen.

Es bleibt abzuwarten welche Möglichkeiten fortan für die forensische Analyse bleiben.

Meta darf Nutzerdaten nicht für Werbung verwenden

golem.de schreibt:

"Der US-amerikanische Konzern Meta hat offenbar jahrelang die personenbezogenen Daten von Nutzern in unzulässiger Weise für Werbung verwendet. Das geht laut Medienberichten aus einer Entscheidung des Europäischen Datenschutzausschusses (EDSA/engl. EDPB) hervor, der am 6. Dezember 2022 an die zuständige irische Datenschutzbehörde (DPC) übermittelt wurde. Die DPC hat nun einen Monat lang Zeit, auf Basis des verbindlichen EDSA-Beschlusses einen Bescheid gegen Meta zu erlassen."

Datenleak Marke-Eigenbau in Zürich

Die neue Züricher Zeitung berichtet über einen eklatanten, aber nicht ungewöhnlichen Fall, von fehlerhafter Entsorgung. Ein Aspekt der oftmals zu wenig Beachtung erhält.

Was ist genau passiert?

Zahlreiche Festplatten der Justizdirektion mit teilweise hochsensitiven Daten sind im Drogen- und Sexmilieu aufgetaucht. Dies wurde vergangene Woche durch eine parlamentarische Anfrage des SVP-Kantonsrats und Milieuanwalts Valentin Landmann bekannt.

Datenschutz-Podcast des c’t Magazins

Ein Thema welches uns Alle angeht aber nicht sonderlich "sexy" ist. Hier ein Podcast der c't Redaktion der das Thema aber kurz, prägnant ud verständlich vermittelt.

Ein Thema welches uns Alle angeht aber nicht sonderlich "sexy" ist. Hier ein Podcast der c't Redaktion der das Thema aber kurz, prägnant ud verständlich vermittelt.

"Alle 14 Tage bespricht c’t-Redakteur Holger Bleich mit Joerg Heidrich aktuelle Entwicklungen rund um den Datenschutz. Joerg ist beim c't-Mutterschiff Heise Medien als Justiziar für das Thema zuständig und hat täglich mit der europäischen Datenschutz-Grundverordnung (DSGVO) zu tun. Wechselnde Gäste ergänzen das Duo."

Threema nutzt jetzt Ibex mit PFS

Threema verbessert seine Kommunikation mit Ibex

"Pünktlich zum anstehenden zehnjährigen Jubiläum führt Threema mit «Ibex» ein neues kryptografisches Kommunikationsprotokoll ein, welches die bewährte Sicherheit des Gesamtsystems weiter festigt und für Zukunftssicherheit sorgt. Ausserdem erhält das rundum erneuerte Protokoll-Portfolio zusätzliche Komponenten, die den Grundstein für künftige Features legen."

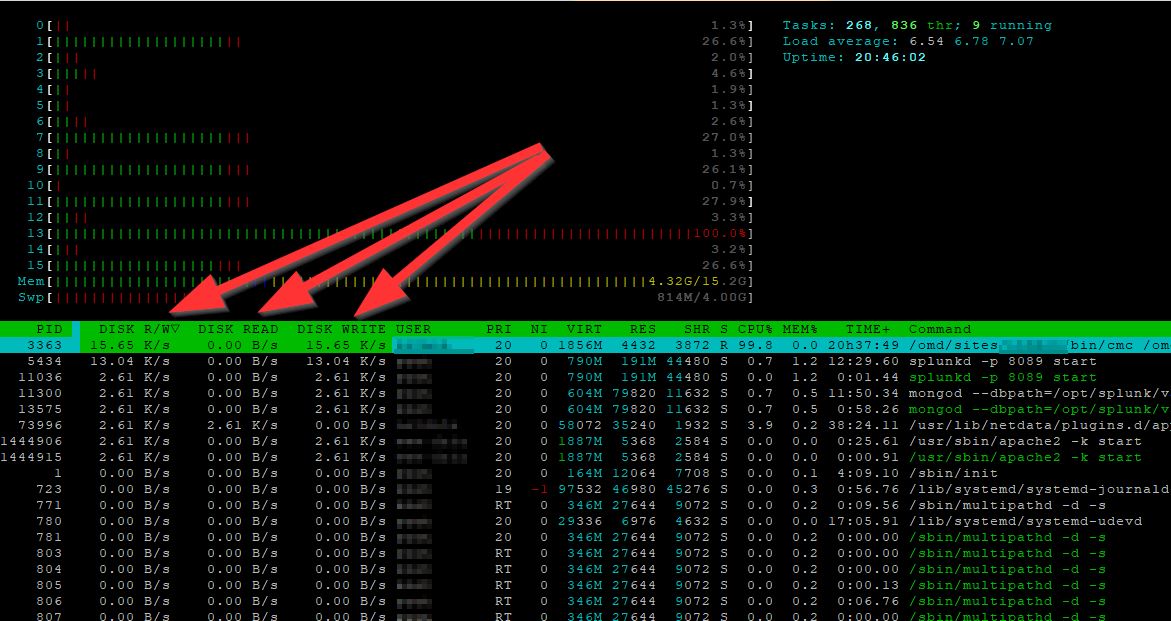

htop mit IO Daten

Aus einer Nor heraus, ein netter Tip um in htop auch die IO-Last eines Prozesses anzuzeigen.

F2 -> Columns -> Set IO_RATE (or IO_RATE_READ/IO_RATE_WRITE) -> F10

F6 Column auswählen

Einsatz von Microsoft 365 bleibt datenschutzwidrig

golem.de schreibt, dass Microsoft die deutschen Datenschutzbehörden nicht von einem rechtskonformen Einsatz von Microsoft.365 in Behörden, Schulen und Unternehmen überzeugen konnte.

ML um DataExfil zu erkennen

Auf der BlackHat wird es am 8,12,2022 einen Vortrag von Carole Boijaud geben, in dem dargestellt wird wie mittels guterm ML neue Formen der DataExfil erkann werden können.

LastPass mit weiteren Breach

DarkReading berichtet in einem Artikel über einen vermeintlichen weiteren Breach bei LastPass. Es sind wohl beim letzten Vorfall doch mehr Daten "abhanden" gekommen als ursprünglich gedacht.

Eine interessante Variante wie die "Bösewichte" immer neue Wege finden, nachzulesen bei HackRead.

Eine interessante Variante wie die "Bösewichte" immer neue Wege finden, nachzulesen bei HackRead.

Mandiant hat seinen "Ausblick" auf 2023 veröffentlicht.

Mandiant hat seinen "Ausblick" auf 2023 veröffentlicht.

- Mehr Angriffe von Nicht-Organisierten- und Nicht-Regierungs-Angreifern in 2023.

- Europa wird 2023 eventuell Amerika als Angriffsziel überholen.

- Es wird 2023 mehr Erpressungen als Ransom geben.

Mehr Informationen und Details im Bericht selbst nachzulesen.

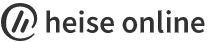

Leak: 198 MILLIONS *** WHATSAPP NUMBERS *** 2022 *** VERIFIED NUMBERS !!

In einem Leakforum werden aktuell 198 Millionen Telefonnummern aus WhatsApp angeboten.

Wie CyberNews schreibt, handelt es sich (wenigstens bei den Samples) um valide Daten.

Bleibt abzuwarten, was Meta zu dem Vorfall schreibt und wann die ersten Daten aktiv genutzt werden.

Automatic Protocol Reverse Engineering

Cooles Video (wenn auch etwas gewöhnungsbedürftiger Dialekt) zu einem eigentlich zeitaufwändigen Thema des Protokoll-Reversings.

Protocol reverse engineering is the process of extracting the specification of a network protocol from a binary code that implements it. Extraction of protocol specification is useful in several security-related contexts, such as finding implementation bugs, determining conformance to a standard, or discovering a botnet's command and control (C&C) protocol.Manual reverse engineering of a protocol can be time-consuming. We present a tool that automatically reverse engineers a protocol directly from the binary...

Full Abstract & Presentation Materials: https://www.blackhat.com/us-22/briefi...

OSINT

Ein kleiner Einblick in die Telegramüberwachung:

Eine recht "redselige" Gruppe:

https://t.me/plumdatabases/1885

Google veröffentlich Cobalt-Strike-YARA-Regeln

Darkreading schreibt über Googles Veröffentlichung von YARA Regeln zu Detektion der versch. CobaltStrike Varianten.

Der geneigte Security-Nerd sollte diese also in seine IOC-Liste mit aufnehmen und seine Speicher damit absuchen.

Abgelegt ist die freundliche Spende von Google hier auf GitHub:

This directory contains the currently open sourced YARA signatures from GCTI. Each directory contains signatures specific to a particular malware/ tool family.

Currently, the following signature sets include:

CobaltStrike: Signatures for detecting the key components of the Cobalt Strike framework.

Sliver: Signatures for detecting the 32 and 64-bit versions of the Sliver implant.

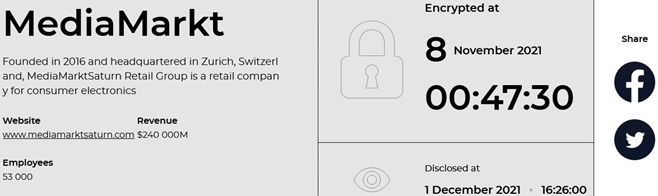

HIVE erpresst Mediamarkt

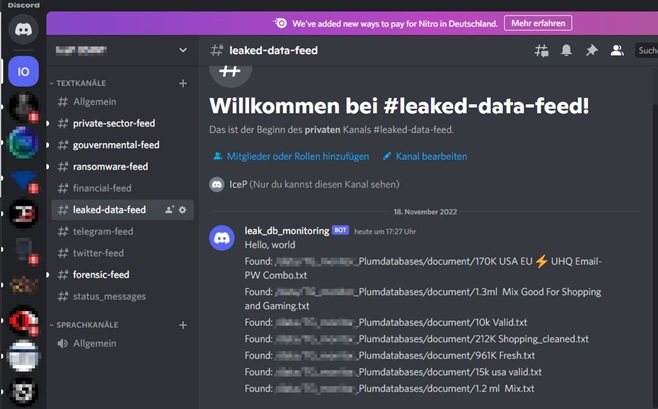

OSINT Status via DiscordBot

Um einen kleinen Statusüberblick der aktuellen OSINT-Landschaft und der Auswertungen zu bekommen, wird aus dem CDC ein DiscodBot "gefüttert".

Hier laufen nicht nur allgemeine Cyber-News auf, sondern auch die jeweiligen Ergebnisse aus der CDC-Leak-Kontrolle: