PoC: Microsoft Outlook vulnerability for Windows (CVE-2023-23397)

Bleepingcomputer schreibt in einem Artikel, wie mittels einer modifizierten Kalendereinladung der HASH des Benutzers an einen Angreifer übermittelt werden kann. Diese Hash kann dann wiederum für eine Replay-Attacke genutzt werden.

Microsoft hat hierzu am 14.03.2023 ein entsprechendes CVE (CVE-2023-23397) veröffentlicht:

"External attackers could send specially crafted emails that will cause a connection from the victim to an external UNC location of attackers' control. This will leak the Net-NTLMv2 hash of the victim to the attacker who can then relay this to another service and authenticate as the victim."

filescan.io, eine weitere öffentliche Sandbox

filescan.io ist eine weitere Sandbox dir den Upload von bis zu 100MB Dateien erlaubt.

Wie immer gilt jedoch, keine sensiblen Daten hoch laden und bedenken, dass eine durch den Upload bedingte Publizieren auch einem Angreifer die Information gibt, dass "seine" Malware erfolgreich bei seinem Ziel angekommen ist. ;-)

CISA veröffentlicht Hintergrundartikel zu Lockbit 3.0

Die Cybersecurity & Infrastructure Security Agency" veröffentlicht einen lesenswerten Artikel über die Hintergründe und Funktionsweise der Lockbit 3.0 Gruppe. Eine sehr gute Darstellung der Arbeitsweise des Ransom Geschäftes.

Kaspersky veröffentlicht neuen Decryptor für Conti Ransom

Aus den Leak des Sourcodes von Conti in 2022 wurden die Ergebnisse der Analyse in einem neue Decryptor etabliert. Der Decryptor kann auf der "Free Ransomware Decryptors" Seite heruntergeladen werden.

Get the hash although the Defender Credential Guard is active

Oliver Lyak wrote a scarry post at medium.com on how to get the hash from memory although the Windows defender protects it.

bypassing asymetric client side encryption

medium.com if offering a writing by Sourav Kalal on how to bypass an asymetric client side encryption using, chrome, burp and PyCrypt.

"The only possible solution I was able to figure out was using the Chrome override feature with PyCript configured in Burp Suite. The Chrome browser allows us to edit the JavaScript file and load the JavaScript file from the local system. We can use it to modify our application JavaScript file to send a plain text request instead of an encrypted request."

Building a chatbot based on you personal documents

For those that can't resist providing personal information to an outside storage, medium.com offers an article on how to feed CPT3.5 with your personla documents and have them computed to chat about it with the AI.

A parts bin for satellite enumeration

Although hackaday calls this artikel a bin for satellite "hacking", I'd rather go for satellite enumeration, as others would not be legal.

Hence this is for educational purpose only to see some cool gadgets and ideas to enumerate satelite communication.

Remcos RAT

In an article about a RAT, DarkReading writes how a (quite) old method is used to bypass UAC. So called mock directories are used. A corresponding "basics article" is also linked. You should definitely read it to check the SIEM for such patterns of "shadow directories"

Die Welt sieht nach Deutschland: Razzien gegen DoppelPaymer in NRW

Nicht nur heise berichtet über eine erfolgte Razzia gegen vermeintliche Beteiligte der DoppelPaymer Ransom-Gruppe in NRW und in der Ukraine.

Ob die fehlende Erreichbarkeit der PayWall von DoppelPayme r damit zusammen hängt ist jedoch unklar.

r damit zusammen hängt ist jedoch unklar.

AI generiert polymorphe Malware

Hays beschreibt in einem Blogpost "BlackMamba", wie AI für die Generierung von polymorphe Malware genutzt werden kann.

Da bei dieser Form (polymorph) die Malware sich bei jedem Aufruf verändert, haben AV und EDR Systeme so gut wie keine Chance das Artefakt als Malware zu erkennen. Eine zu prüfende Methode mittels ML auf das reine Verhalten des Artefakts zu schließen bleibt jedoch als etwaige Möglichkeit offen.

Employees Are Feeding Sensitive Biz Data to ChatGPT, Raising Security Fears

Bedenke IMMER, was Du in das Netz postest. So verlockend die KI-Möglichkeiten auch immer sein mögen, letztendlich sendest Du mit jeder Frage ja auch Informationen an eine Dir unbekannte Quelle.

Auch Darkreading mahnt in seinem Artikel hier zur Forsicht.

Jahrelanger Breach bei GoDaddy

Wie GoDaddy in seinem Bericht der amerikanischen Behörde gegenüber zugeben musste, hatte der viel genutzte Domain-Provider jahrelang Angreifer in seinen Systemen, die er nicht aussperren konnte.

"As described in its 10K filing for 2022, released Feb. 16, the company has been breached once every year since 2020 by the same set of cyberattackers, with the latest occurring just last December. It's worth also mentioning that the company has been the subject of earlier cyber incursions as well. The consequences to GoDaddy are one thing, but, more notably, the breaches have led to data compromises for more than 1 million of the company's users."

ntv: Hacker spähen Stadtwerke Karlsruhe aus

Wie sogar ntv berichtet, sind die Stadtwerke Karlsruhe ziel einer Kompromittierung geworden,

"Die Daten zeigen demnach, dass Angreifer am 1. Februar erfolgreich in den Rechner eines hochrangigen Mitarbeiters der Stadtwerke eingedrungen seien und stundenlang professionell die Systeme ausforschten. Offenbar handelte es sich um Vorbereitungen für einen Ransomware-Angriff. Das ist Schadsoftware, mit der Kriminelle den Nutzern den Zugriff auf ihre eigenen Daten verwehren und Computersysteme unbrauchbar machen. Die Hacker stellen im Anschluss dann meist Lösegeldforderungen"

Google plant eine Alternative zu ChatGPT

Google plant eine Alternative zum bekannten ChatGPT als eigene Lösung. Das unter dem Codewort "Bard" laufende Projekt bedient sich dem Language Model for Dialogue Applications (LaMDA).

"Bard seeks to combine the breadth of the world’s knowledge with the power, intelligence and creativity of our large language models. It draws on information from the web to provide fresh, high-quality responses. Bard can be an outlet for creativity, and a launchpad for curiosity, helping you to explain new discoveries from NASA’s James Webb Space Telescope to a 9-year-old, or learn more about the best strikers in football right now, and then get drills to build your skills."

Lastpass wurde über Privat-PC eines Entwicklers kompromittiert

Wie LastPass über seine News mitteilt, wurde der zweite Incident durch die Kompromittierung eines Privatrechners eines Entwicklers möglich. Ein gutes Beispiel, wie uns das HomeOffice in diesen Zeiten "in den Rücken fallen" kann. Letztendlich wieder ein gutes Beispiel für die Notwendigkeit der "Cyber-Hygiene" im gesamten Tätigkeitsfeld der IT.

ESXARG eine LinuxMalware

(Nicht nur) Bleepingcomputer beschreibt eine der relativ seltenen Linux-Malware Variante.

In der beschriebenen ESXARG-Malware wird ein Vorgehen beschrieben bei dem ungesicherte ESXi-Webkonsolen (min in der Version 6.x) verwundbar sind. Der Indikator für eine direkte Verwundbarkeit ist der Zugriff auf Port 427. Die dann hinterlassenen und entwendeten Daten lassen, nebst der Verschlüsselung von VMDK-Files ab einer best. Größe, letztendlich nur eine Neuinstallation aus einem "sauberen" Backup zu.

Nebenbei bemerkt, ist der Patch der diese Verwundbarkeit gelöst hätte, bereits seit mehr als einem Jahr verfügbar.

Das Department of Justice hat Hive "auseinander genommen"

“Last night, the Justice Department dismantled an international ransomware network responsible for extorting and attempting to extort hundreds of millions of dollars from victims in the United States and around the world,” said Attorney General Merrick B. Garland. “Cybercrime is a constantly evolving threat. But as I have said before, the Justice Department will spare no resource to identify and bring to justice, anyone, anywhere, who targets the United States with a ransomware attack. We will continue to work both to prevent these attacks and to provide support to victims who have been targeted. And together with our international partners, we will continue to disrupt the criminal networks that deploy these attacks.”

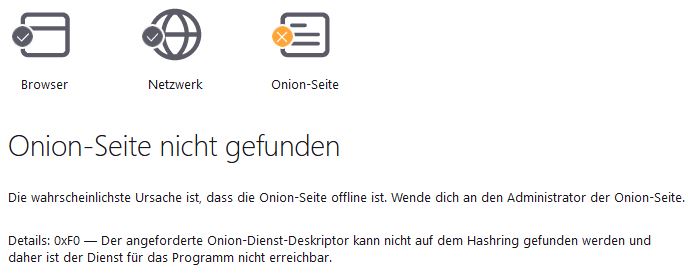

Das Department of Justice hat die Ransomgruppe Hive zerschlagen. Die fehlende Erreichbarkeit der entsprechenden .onion-Seite zeigt aktuell die an der Aktion beteiligten Instanzen. Also wieder eine Gruppe weniger. Aber noch viel zu tun. ;-)

Hive zerschlagen. Die fehlende Erreichbarkeit der entsprechenden .onion-Seite zeigt aktuell die an der Aktion beteiligten Instanzen. Also wieder eine Gruppe weniger. Aber noch viel zu tun. ;-)

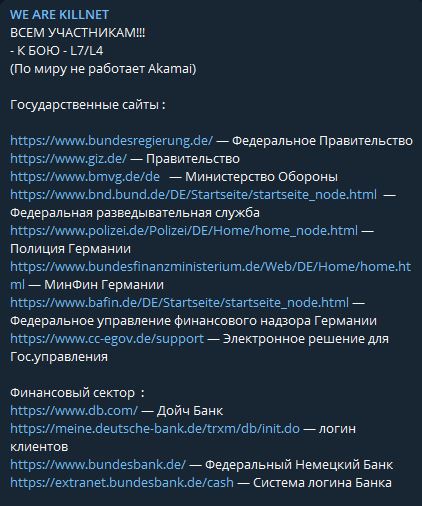

KillNET ruft zum Angriff gegen Deutschland

Die Prorussische Gruppe Killnet ruft das Kollektiv in Telegram zum Kampf gegen Deutschland auf. Als besondere Ziele werden diverse URL's publiziert die für div. Angriffe genutzt werden sollen.

Der übersetzte Text lautet:

"ALLE TEILNEHMER!!!

- ZUM KAMPF - L7/L4

(Akamai funktioniert nicht auf der ganzen Welt)

Webseiten der Regierung:

https://www.bundesregierung.de/ - Bundesregierung

https://www.giz.de/ - Regierung

https://www.bmvg.de/de - Verteidigungsministerium

https://www.bnd.bund.de/DE/Startseite/startseite_node.html - Bundesnachrichtendienst

https://www.polizei.de/Polizei/DE/Home/home_node.html - Deutsche Polizei

https://www.bundesfinanzministerium.de/Web/DE/Home/home.html - Bundesministerium der Finanzen

https://www.bafin.de/DE/Startseite/startseite_node.html - Bundesanstalt für Finanzdienstleistungsaufsicht

https://www.cc-egov.de/support - Elektronische Lösung für die öffentliche Verwaltung

Finanzsektor :

https://www.db.com/ — Deutsche Bank

https://meine.deutsche-bank.de/trxm/db/init.do - Kundenlogin

https://www.bundesbank.de/ - Deutsche Bundesbank

https://extranet.bundesbank.de/cash – Bank-Login-System

Die größten Flughäfen Deutschlands:

https://ber.berlin-airport.de/de.html - Berlin(Cloudfront)

https://www.munich-airport.de/ - München

https://www.dus.com/de-de - Düsseldorf

https://www.hahn-airport.de/en/home - Frankfurt

https://www.flughafen-stuttgart.de/ - Stuttgart

https://www.hamburg-airport.de/de - Hamburg

https://www.mdf-ag.com/ - Dresden

https://www.koeln-bonn-airport.de/ - Köln

https://www.airport-nuernberg.de/ – Nürnberg

Webseiten der Regierung:

https://www.bundesregierung.de/ - Bundesregierung

https://www.giz.de/ - Regierung

https://www.bmvg.de/de - Verteidigungsministerium

https://www.bnd.bund.de/DE/Startseite/startseite_node.html - Bundesnachrichtendienst

https://www.polizei.de/Polizei/DE/Home/home_node.html - Deutsche Polizei

https://www.bundesfinanzministerium.de/Web/DE/Home/home.html - Bundesministerium der Finanzen

https://www.bafin.de/DE/Startseite/startseite_node.html - Bundesanstalt für Finanzdienstleistungsaufsicht

https://www.cc-egov.de/support - Elektronische Lösung für die öffentliche Verwaltung

https://www.bmwk.de/Navigation/DE/Home/home.html - Deutsches Wirtschaftsministerium

https://www.bka.de/DE/Home/home_node.html - Bundeskriminalamt

Finanzsektor :

https://www.db.com/ — Deutsche Bank

https://meine.deutsche-bank.de/trxm/db/init.do - Kundenlogin

https://www.bundesbank.de/ - Deutsche Bundesbank

https://extranet.bundesbank.de/cash – Bank-Login-System

Die größten Flughäfen Deutschlands:

https://ber.berlin-airport.de/de.html - Berlin(Cloudfront)

https://www.munich-airport.de/ - München

https://www.dus.com/de-de - Düsseldorf

https://www.hahn-airport.de/en/home - Frankfurt

https://www.flughafen-stuttgart.de/ - Stuttgart

https://www.hamburg-airport.de/de - Hamburg

https://www.mdf-ag.com/ - Dresden

https://www.koeln-bonn-airport.de/ - Köln

https://www.airport-nuernberg.de/ – Nürnberg

https://airport-weeze.com/ - Visualisierung

https://www.hannover-airport.de/informationen-fuer-fluggaeste-und-besucher - Hannover

https://www.dortmund-airport.de/ -Dortmund

https://www.flughafen-sylt.de/ - Sylt

https://www.baden-airpark.de/ - Baden-Baden

https://www.kassel-airport.de/ - Kassel

https://www.flughafen-luebeck.de/ – Lübeck

https://www.flughafen-saarbruecken.de/ - Saarbrücken

https://www.flughafen-erfurt-weimar.de/ -Weimar

KILLNET

Proof of Concept for arbitrary file delete/write in Sysmon (CVE-2022-41120/CVE-2022-44704)

Filip schreibt über eine Schwachstelle in Sysmon die für Datei schreib- und lösch-Funktion ausgenutzt werden kann.

"In my PoC I have chained arbitrary file delete/write to first delete setup information file of printer driver and then write modified .INF file (as spooler service is enabled by default and low privilege users can re-install printer drivers on windows clients). Setup information files can be abused to perform all kind of operations such service creation, registry modification, file copy etc. I choose to copy some of printer default DLL's in c:\windows\system32 and set permissions on it so that low privilege users can modify it, this is done using CopyFiles directive (https://learn.microsoft.com/en-us/windows-hardware/drivers/install/inf-copyfiles-directive). Once file is copied it is overwritten with DLL that will spawn elevated cmd.exe process. It is possible to abuse just arbitrary file delete for LPE by abusing windows installer behavior (trick found by @KLINIX5 and is documented by ZDI here https://www.zerodayinitiative.com/blog/2022/3/16/abusing-arbitrary-file-deletes-to-escalate-privilege-and-other-great-tricks)."