darkgrue hat ein cooles Projekt dokumentiert. Genau das Richtige für den kleinen Hardware-Nerd.

darkgrue hat ein cooles Projekt dokumentiert. Genau das Richtige für den kleinen Hardware-Nerd.

"This is the basic documentation and model support files for a software and hardware integration project to build a transit-case-portable version of Kismet running on Offsensive Security Kali Linux (Kali Linux RaspberryPi 2 and 3) and a Raspberry Pi 3 Model B+."

Open Source Software monitoring (GitHUB)

Ich habe einen tollen OSINT-Service von OSS Insight gefunden. Der Provider stellt umfangreiche Informationen über GitHUB-Repos zu <Verfügung. Etwas Ähnliches, aber lange nicht so detailiert, mache ich mittels TruffleHog. Der Vorteil bei der OSS Insight Variante ist, dass man den Dienst nicht selbst hosten muss, sofern man mit der Speicherung seiner Aktivitäten im Netz einverstanden ist. ;-)

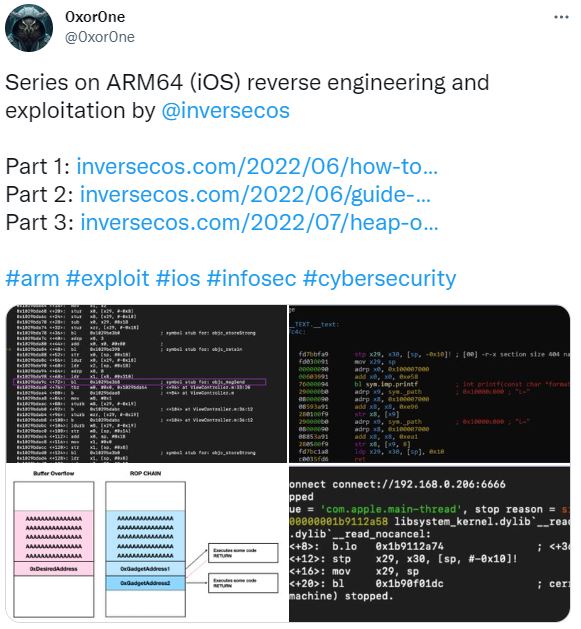

Reversing Android

0xorOne gibt dem geneigten Leser auf Twitter ein paar gute Samples und Hintergrund zu Android Samples die für die persönliche Weiterbildung von Android-Reversing genutzt werden können.

TLS mit Wireshark entschlüsseln

Ein schnell zu lesendes Dokument von comparitech, erklärt mit welchem Trick man TLS-gesicherte Verbindungen einsehen kann. - Wenigstens solange man FireFox als Browser nutzt.

NIS2: Die Richtlinie "für ein hohes gemeinsames Cybersicherheitsniveau" ist diese Woche im EU-Amtsblatt erschienen.

heise.de schreibt in seinem Artikel: "Mit dem vom EU-Parlament im November beschlossenen Gesetz gehen erweiterte Mindestvorschriften für Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit und für Meldepflichten bei Online-Attacken sowie daraus resultierenden Datenpannen einher. Eingeschlossene Betriebe mit über 250 Mitarbeitern und über zehn Millionen Euro Jahresumsatz müssen künftig gemeinsame Cybersicherheitsstandards etwa für Audits, Risikoabschätzungen, das zeitnahe Einspielen von Updates und Zertifizierungen beachten. Zuständige Behörden sind innerhalb von 24 Stunden zunächst grob über Cybersicherheitsvorfälle zu informieren. Innerhalb von drei Tagen muss ein ausführlicher Bericht mit Details folgen."

Die neue EU Regelung tritt am 16. Jan. 2023 in kraft.

Die neue EU Regelung tritt am 16. Jan. 2023 in kraft.

Cyberattacke legt Verwaltung von Potsdam lahm

golem.de schreibt, dass die Verwaltung von Potsdam wieder einer Ransom-Attacke zum Oper gefallen ist und nun offline ist. Vermutlich nicht ausreichend gepatchte Citrix-Server gaben der REVIL-Gruppe eine Zugangsmöglichkeit zu den Systemen.

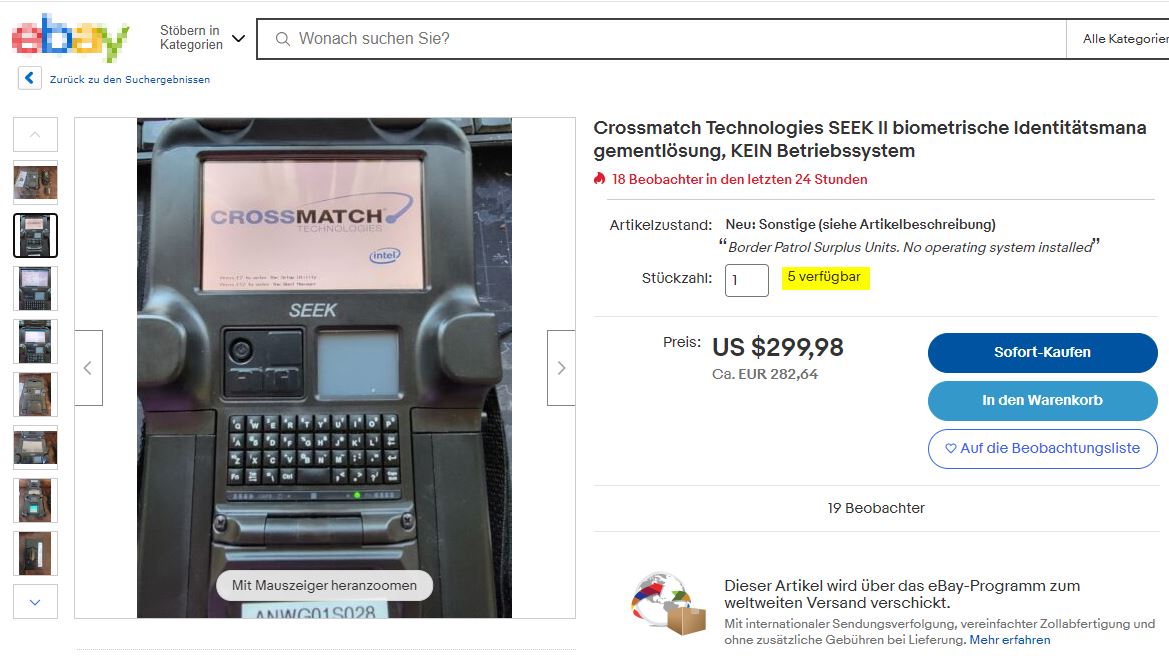

CCC erbeutet Biometrie-Datenbank des US-Militärs

Der CCC hat Altgeräte der biometrischen Erfassung der afgahnischen Bevölkerung auf online Auktionen erstanden und diese Analysiert.

"Aus technischer Sicht waren die Untersuchungen der gebrauchten Geräte geradezu langweilig: Sämtliche Datenträger waren unverschlüsselt. Als Zugangsschutz musste lediglich ein gut dokumentiertes Standardpasswort eingegeben werden. Auch bei der Datenbank handelte es sich um eine Standard-Datenbank mit Standard-Datenformaten. Sie konnte mit wenig Aufwand vollständig exportiert werden."

Eine Suche bei einem "großen Auktionsportal" heute (27.12.2022) brachte erste (unverifizierte) Ergebnisse die den CCC bestätigen.

Wie man KI-generierte Texte erkennen kann

heise.de schreibt einen guten Grundlagen-Artikel wie (ggf.) KI-generierte Texte zu erkennen sind. Da das Ganze ja noch recht neu ist, sind hier nur Ansätze erwähnt...

Ich hab vor geraumer Zeit mal ein Verfahren entwickelt welches eigentlich zum aufzeigen von DGA's gedacht ist. Dies könnte an dieser Stelle ein Ansatz zur technischen Realisierung einer Erkennung sein. ("Find random generated URLs")

heise: Fehler eher menschlich, perfekter Text von der KI

Doch in Wirklichkeit sind von Menschen geschriebene Texte eher voller Tippfehler bei gleichzeitig hoher Variabilität. Sie enthalten oft verschiedene Stile und Slangbegriffe. "Sprachmodelle generieren hingegen sehr, sehr selten Tippfehler. Sie sind viel besser darin, perfekte Texte zu generieren", sagt Ippolito. Und: "Ein Tippfehler im Text ist eigentlich ein sehr guter Indikator dafür, dass er von Menschen geschrieben wurde."

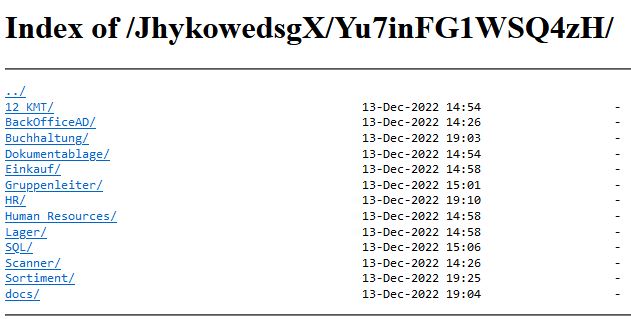

Schweizer Gesundheitsdaten veröffentlicht

Vice Society hat Daten des größten Schweizer Gesundheitsdienstleisters veröffentlicht.

"Publicare mit Sitz in Oberrohrdorf (AG) ist laut eigenen Angaben die "schweizweit grösste Lieferantin und Dienstleisterin von medizinischen Hilfsmitteln in den Bereichen Inkontinenz, Stoma- und Tracheostoma-Versorgung sowie zur Wundbehandlung". Hier arbeitet Publicare mit medizinischen Fachpersonen, Krankenkassen und Organisationen wie Spitex zusammen."

xu66gzit6zp22qvixpenlxu2ok7vzrpqvgkuupkiukpz47va47ewbwad.[onion]/JhykowedsgX/Yu7inFG1WSQ4zH/

xu66gzit6zp22qvixpenlxu2ok7vzrpqvgkuupkiukpz47va47ewbwad.[onion]/JhykowedsgX/Yu7inFG1WSQ4zH/

ClamAV Ver. 1.0.0.´LTS

ClamAV ist in der neuen Version 1.0.0 erschienen.

Die Liste der Neuerungen und fixes ist letztendlich viel zu lang um sie hier zu listen. Also bitte schaut euch die Liste hier selbst an. ;-)

Aber bedenkt die üblichen "Features" von .0-Versionen.

Wird "VeRA" zum Datenschutz-Albtraum?

heise.de schreibt über "Gotham" von Palatir das zukünftig auch in Bayern zum Einsatz kommen soll. Das verfahrensübergreifende Recherche- und Analysesystem (veRA) genannt entspricht defacto einem US Produkt.

"Es gibt genau eine Firma, auf die diese Anforderungen zutreffen", sagt die Linken-Bundestagsabgeordnete Anke Domscheit-Berg, Obfrau des Ausschusses für netzpolitische Themen. "Es ist ein offenes Geheimnis: Das ist Palantir auf den Leib geschnitten." Die wie die sehenden Steine aus der "Herr der Ringe"-Buchreihe genannte US-Firma wurde bei ihrer Gründung durch den Auslandsgeheimdienst CIA finanziert. Das Unternehmen arbeitet heute unter anderem für das Pentagon. Europol benutzt Palantirs Big-Data-Software "Gotham".

[...]

Was bei Bayerns Polizei Hoffnungen auf schnelle Ermittlungserfolge weckt, lässt bei Datenschützern die Alarmglocken läuten. "Das ist hochproblematisch", sagt der bayerische Landesdatenschutzbeauftragte Thomas Petri. Ein Großteil der Daten, auf die Ermittler zugreifen können, werde für ganz andere Zwecke erhoben als zur Bekämpfung von Terrorismus und organisierter Kriminalität. Wenn nun ein Programm zu diesem Zweck automatisiert sämtliche Datenbanken durchsuche, würden diese Bereiche nicht mehr ausreichend getrennt, sagt Petri.

Was sich durch die elektronische Arbeitsunfähigkeitserklärung ändert

heise.de schreibt was sich ab 01.01.2023 durch die neue elektronische AU ändern wird.

heise.de schreibt was sich ab 01.01.2023 durch die neue elektronische AU ändern wird.

Das wird uns sicherlich früher oder später alle betreffen. :-)

140K NUGET, NPM, AND PYPI PACKAGES WERE USED TO SPREAD PHISHING LINKS

Checkmarx und Illustria entdeckten Anomalie im Open-Source-Ökosystem.

Über 144.000 Pakete wurden von denselben Angreifern in NuGet, NPM und PyPi veröffentlicht. Die Untersuchung ergab einen neuen Angriffsvektor - Angreifer spammen das Open-Source-Ökosystem mit Paketen zu, die Links zu Phishing-Kampagnen enthalten. Alle Pakete und die zugehörigen Benutzerkonten wurden höchstwahrscheinlich durch Automatisierung erstellt. Die Pakete haben ähnliche Projektbeschreibungen und automatisch generierte Namen. Die Bedrohungsakteure verweisen auf Einzelhandelswebseiten mit Empfehlungskennungen, um die Bedrohungsakteure mit Empfehlungsprämien zu unterstützen.

Open Source Vuln Scanner

Google stellt seinen OpenSourceScanner in der neuen Version 1.0.1 bei GitHUB zur Verfügung. Hiermit können Produkte mittels des OSV-Standards auf Schwachstellen gescannt werden.

Use OSV-Scanner to find existing vulnerabilities affecting your project's dependencies.

OSV-Scanner provides an officially supported frontend to the OSV database that connects a project’s list of dependencies with the vulnerabilities that affect them. Since the OSV.dev database is open source and distributed, it has several benefits in comparison with closed source advisory databases and scanners.

Redteam cheat sheet

Auf GitHUB habe ich ein gutes Cheat-Sheet von Jony Schats für RedTeaming gefunden. Damit lassen sich gute Gegenmaßnahmen für das Blue-Teaming ableiten.

Auf GitHUB habe ich ein gutes Cheat-Sheet von Jony Schats für RedTeaming gefunden. Damit lassen sich gute Gegenmaßnahmen für das Blue-Teaming ableiten.

WAF FW können mit JSON umgangen werden

dark reading schreibt, dass es diversen WAFs nicht möglich ist, z.B. SQL-Injections zu erkennen, wenn diese in JSON eingebunden sind.

"Web application firewalls (WAFs) from five major vendors are vulnerable to malicious requests that use the popular JavaScript Object Notation (JSON) to obfuscate database commands and escape detection.

That's according to application-security firm Claroty, whose researchers have found that WAFs produced by Amazon Web Services, Cloudflare, F5, Imperva, and Palo Alto fail to identify malicious SQL commands coded in the JSON format, allowing the forwarding of malicious requests to the back-end database. The research uncovered a fundamental mismatch: Major SQL databases understand commands written in JSON, while WAFs do not."

Microsoft Signed Drivers Being Used Maliciously

Microsoft informiert im ADV220005 über die maliziöse Signierung von Treibern. Damit werden diverse Schutzmechanismen ausgehebelt, da der Treiber, obwohl vermeintlich maliziös, als sicher eingestuft wird.

"Microsoft was recently informed that drivers certified by Microsoft’s Windows Hardware Developer Program were being used maliciously in post-exploitation activity. Microsoft has completed its investigation and determined that the activity was limited to the abuse of several developer program accounts and that no compromise has been identified. We’ve suspended the partners' seller accounts and implemented blocking detections to help protect customers from this threat.

Continental: IT-Einbruch erfolgte über heruntergeladenen Browser von Mitarbeiter

heise.de schreibt nähere Informationen zu dem Continental-Vorfall. Offensichtlich wurde durch einen heruntergeladenen und installierten Browser ein Einfallstor geschaffen um Benutzerkennungen etc. zu erlangen.

heise.de schreibt nähere Informationen zu dem Continental-Vorfall. Offensichtlich wurde durch einen heruntergeladenen und installierten Browser ein Einfallstor geschaffen um Benutzerkennungen etc. zu erlangen.

"Ein nicht autorisierter Browser, den ein einzelner Mitarbeiter aus dem Internet heruntergeladen, installiert und benutzt hat, diente angeblich als Einfallstor für den Cyberangriff auf Continental. Das berichtet das Handelsblatt unter Berufung auf ein internes Firmenvideo, in dem der IT-Sicherheitschef des Konzerns neue Details nennt. Der Mitarbeiter habe es den Cyberkriminellen der Lockbit-Gruppe damit ermöglicht, seinen Benutzeraccount und das Passwort abzugreifen, womit die in die Systeme gelangt seien. Dort hätten die Kriminellen immer wichtigere Accounts erlangt und wochenlang unbemerkt Daten abgegriffen. Warum der Browser überhaupt installiert werden konnte, sei bislang noch unklar."

Drokbk nutzt GitHUB API

Secureworks hat die Drokbk Mailware analysiert und eine interessante Speicherung der C2-Server in README's auf GitHUB extrahiert.

CryWiper: Sieht aus wie Ransom ist aber ein Wiper

dark reading schreibt in seinem Artikel von einer Kaspersky Analyse CryWiper, dass es sich nicht um eine Ransom handelt sondern letztendlich um einen Wiper.

"CryWiper is the latest attack program that appears to be ransomware but actually acts as a wiper instead. While past examples often deleted data because of a developer error, CryWiper's creator intended its functionality, according to a translation of Kaspersky's Russian analysis."